Oprócz luksusowych udogodnień na pokładzie wielu jachtów, nowoczesne jachty wykorzystują technologie sieciowe w celu zapewnienia szybszych, dokładniejszych i wygodniejszych operacji. Chociaż wszystkie te nowoczesne udogodnienia zmieniły zasady gry w branży jachtów, łączność ta często niestety może nieść ze sobą nowe zagrożenia dla cyberbezpieczeństwa jachtu, jego załogi i pasażerów. Dodatkowo stwarza wyjątkowe wyzwania specyficzne dla morza – warunki utrzymania systemów.

Pułapki luksusowych udogodnień a cyberbezpieczeństwo

Na jachcie często występują okresy, w których właściciel nie korzysta ze swojego statku. Pozwala to załodze na sprawdzanie i aktualizację zabezpieczeń. Gdy właściciel jachtu jest na pokładzie, potrzeba zagwarantowania 100% dostępności internetu, połączeń do gier, systemów kinowych i transmisji strumieniowej HD może prowadzić do błędnych konfiguracji. Do tego może posłużyć sieć air-gapped AV, która jest połączona zgodnie z zasadą zapory sieciowej, aby ułatwić załodze kopiowanie nowo pobranych filmów na serwer multimediów Plex właściciela. Sieć ‘air-gapped’ to sieć fizycznie izolowana i niepodłączona do żadnej innej sieci. Jedynym sposobem, w jaki dane mogą być przesyłane do takiej sieci, jest fizyczne włożenie jakiegoś rodzaju nośnika wymiennego, takiego jak USB lub dysk wymienny, lub podłączenie przenośnego urządzenia, takiego jak laptop. Niestety może to spowodować niezamierzony skutek, polegający na umożliwieniu atakującemu uzyskania dostępu do sieci medialnej z powodu braku kontroli dostępu do sieci, a następnie tunelu do głównej sieci operacyjnej jachtu w celu dalszej eksploatacji.

Innym zagrożeniem może być przejęcie kontroli jachtu w celu zmiany trasy lub wyłączenia go i uzyskania ogólnego dostępu do elementów sterujących. Umożliwiłoby to podgląd z kamer bezpieczeństwa na pokładzie. Systemy bezpieczeństwa często nie są wystarczająco zaawansowane, aby zwalczać sprytnych hakerów, umożliwiając im włamywanie się do systemów bezpieczeństwa i kradzież danych lub przetrzymywanie ich w celu zapłacenia okupu.

Na dodatek adres sieciowy jachtu można zidentyfikować na podstawie pasażerów za pomocą Facebooka i innych wpisów na żywo na kontach w mediach społecznościowych. Jeśli jacht znajduje się blisko brzegu, przestępcy mogą użyć aparatów do robienia potencjalnie niebezpiecznych zdjęć znanych osób.

Członkowie załogi a cyberbezpieczeństwo

Załogi na jachtach są często znacznie mniejsze, a niektórzy pracownicy wykonują jednocześnie kilka stanowisk pracy. Doskonałym tego przykładem może być specjalista ds. Elektrotechniki (ETO) odpowiedzialny za wszystko związane z elektrycznością na pokładzie całego statku. Może to obejmować uruchomienie systemu kinowego właściciela lub wymianę baterii w drzwiach pokoi gościnnych, aż po zarządzanie połączeniem VSAT. Utrzymanie odpowiednika sieci IT średniej wielkości firmy, jaką jest jacht, oraz zagwarantowanie poufności, integralności i dostępności danych to dedykowany zestaw umiejętności, który wymaga doświadczenia w administrowaniu systemem. Rzadko łączy się to ze znajomością morskich systemów elektrycznych, takich jak radar, radio, systemy nawigacyjne i dystrybucja energii elektrycznej.

Źle zaprojektowane zabezpieczenia

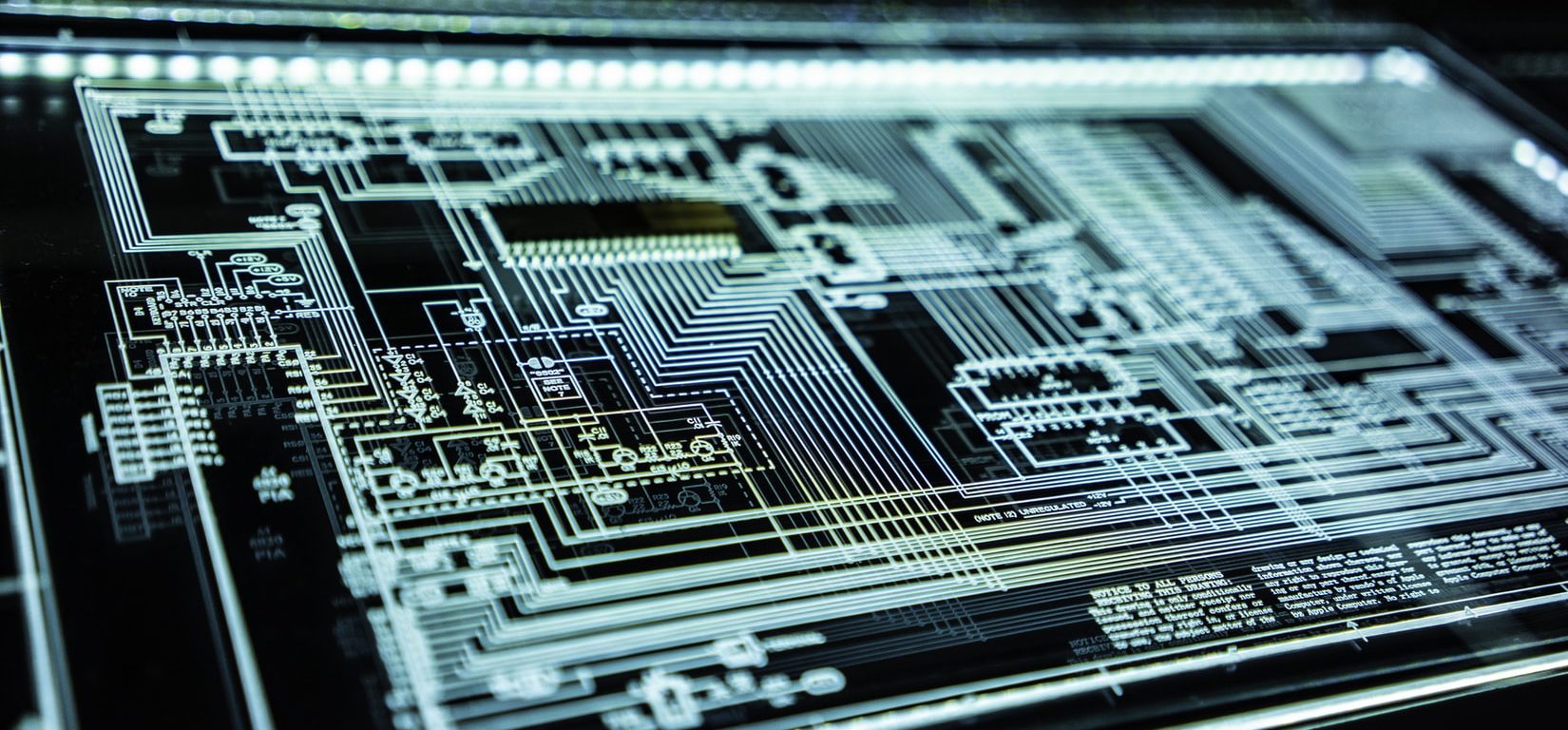

Oprogramowanie do zarządzania i inwentaryzacji jachtu jest często źle zaprojektowane lub obsługuje słabe mechanizmy uwierzytelniania. Może to umożliwić hakerom uzyskanie dostępu do wewnętrznych planów i obrazów jachtu. Dane te są bowiem dostępne zdalnie dla hakera po jednym udanym phishingu członka załogi . Podczas projektowania, zamawiania, budowy i uruchamiania nowych jachtów należy zwrócić uwagę, aby zasady bezpiecznego projektowania zastosowano do sieci, oprogramowania i procedur operacyjnych stosowanych w tych środowiskach.

Co można zrobić, aby chronić się przed problemami z cyberbezpieczeństwem na jachcie?

Wystarczy współpraca z zespołem bezpieczeństwa armatora jachtu i przeprowadzenie analizy systemu jachtu oraz umiejętności załogi w oparciu o informacje o zagrożeniach. Taka analiza może często służyć do wskazania słabych punktów systemu zabezpieczeń przez cyberatakiem i ich wpływu na przyszłość jachtu.

Niedawno jedna z firm zajmująca się taką analizą systemów zabezpieczeń przed cyberatakiem przeprowadziła ocenę bezpieczeństwa jednego jachtu. W wyniku tej analizy wykryto wiele CVE (Common Vulnerabilities and Exposures) w standardowym oprogramowaniu jachtu oraz łańcuch ataków hakerów. Hakerzy uzyskali wszystkie możliwe dane na temat jachtu w czasie krótszym niż dziewięć godzin. Dzięki tej analizie można określić i zmienić martwe punkty kamer bezpieczeństwa. Można też zmienić pozycję logowania do oprogramowania sterującego drzwiami, aby uniemożliwić nieuprawnionym dostęp do kabiny właściciela i maszynowni.

Istotnym jest również ustanowienie jasnych zasad dla załogi na pokładzie jachtów, obejmujących tematy związane z cyberbezpieczeństwem i zapewnienie, że są one dobrze zrozumiane. Kapitanowie i menadżerowie mogą rozważyć zakaz korzystania z mediów społecznościowych na jachtach i zapoznać się z klauzulami poufności w umowach załogi.

Podsumowując – pięć sposobów ochrony jachtu przed cyberprzestępczością

- Ustal zasady cyberbezpieczeństwa dla załogi na pokładzie. Rozważ wprowadzenie zakazu korzystania z mediów społecznościowych i włączenie odpowiednich klauzul poufności do umów z załogą;

- Zatrudnij pełnoetatowego eksperta IT / dyrektora technicznego, aby skupił się wyłącznie na cyberbezpieczeństwie jachtu;

- Często zmieniaj hasła do gadżetów na pokładzie, a także hasła Wi-Fi;

- Podziel system komunikacyjny jachtu na oddzielne i bezpieczne sieci. Każda z nich powinna odpowiadać innym operacjom – prowadzeniu jachtu, ochronie operacji biznesowych, regulowania dostępu/użytkowania gości oraz załogi

- Dodaj tajne pomieszczenie operacyjne, do którego można się wycofać w przypadku porwania. Pozwoli ono na użycie elementów sterujących.

Niezwykle ważne jest, aby właściciele jachtów dostrzegli, że ich sprawy biznesowe i bezpieczeństwo osobiste są zagrożone przez złe praktyki zarządzania systemami zabezpieczeń przed cyberprzestępczością.